セキュリティ インシデント報告

管理・運用している機器がウィルスに侵されたり,外部からcrackerの侵入をうけた等のコンピュータセキュリティインシデントが発生した場合は,下記の送付先へインシデント報告を提出してください.

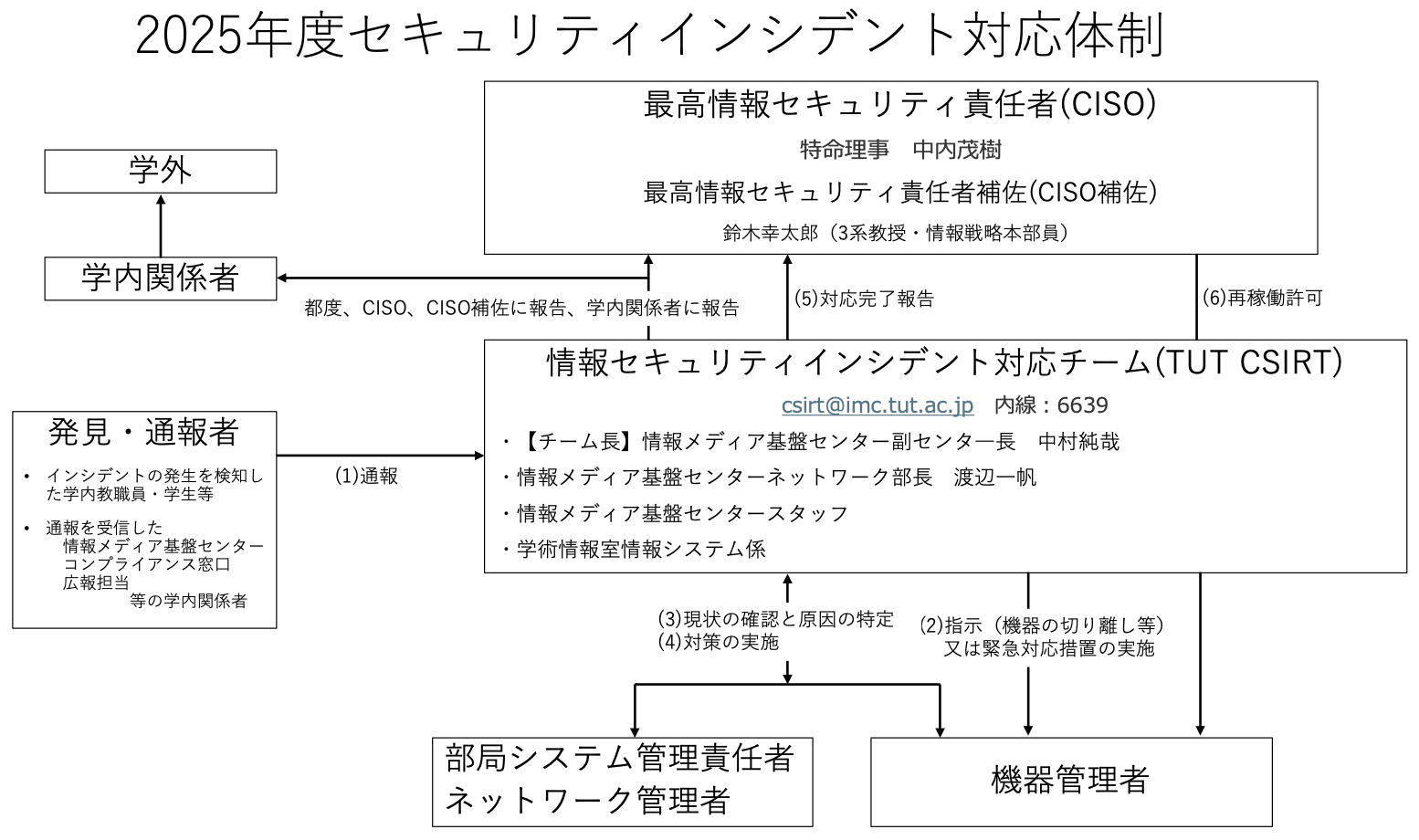

CSIRT組織図

インシデント報告様式と送付先

| 送付先 (E-mail) |

csirt ※上記アドレスの末尾に「@imc.tut.ac.jp」を補完してください |

|---|

インシデント発生時の対処について

ウイルス感染が分かった場合

- 直ちにネットワークケーブルを抜く.

- ウイルス対策ソフトにより,ウイルスの特定,駆除を行う.

- WindowsUpdateなどにより,最新のセキュリティパッチを当てる.

- インシデント報告を各系・センターのネットワーク委員およびセンターに送る.

- P2P使用の場合は「ネットワークの不適切な使用に関する報告書」をセンターあてに送る.

Fromを詐称するウイルスメールについて

ウイルスメールの多くは,差出人を示す"From"の部分を詐称しています.例えば,以下の例では差出人が"xxx@xxx.tut.ac.jp"となっており,一見すると本学から送られたメールのように勘違いしてしまいますが,ヘッダをよくみると,差出元は"pc020.future-net.or.jp [61.127.174.20]"となっており,本学とは別の場所から送られていることが分かります.

| Received: from biwasv01.biwa.ne.jp (biwasv01.biwa.ne.jp [210.161.160.11]) by rcpt.scangw.biglobe.ne.jp (Postfix) with ESMTP id E6B4348C7 for <v00298@vc.biwa.ne.jp>; Tue, 27 Jan 2004 17:46:03 +0900 (JST) Received: from xxx.tut.ac.jp (pc020.future-net.or.jp [61.127.174.20] (may be forged)) ↑カッコ内が本当の差出元と思われる by biwasv01.biwa.ne.jp (8.9.3p2/3.7W) with ESMTP id RAA24795 for <t-taga@mx.biwa.ne.jp>; Tue, 27 Jan 2004 17:45:59 +0900 (JST) From: xxx@xxx.tut.ac.jp ↑詐称部分 Message-Id: <200401270845.RAA24795@biwasv01.biwa.ne.jp> To: t-taga@mx.biwa.ne.jp Subject: test |

この問題について有効な解決策は今のところありません.ただ,上のように差出人が詐称されている場合,From:に書かれたアドレスに苦情メールを出しても,問題解決にはなりませんので,ヘッダをよく調べて 頂きますようお願い致します.

※なお,spamメールについても同様のことが当てはまりますので,ご注意願います.

クラッキング予防のためのパスワード再確認のお願い

最近,学内サーバがクラックされる事件が多発しております.手口としては,sshを使ったパスワードクラックで,まず脆弱なパスワードを持つアカウントが乗っ取られ,これを利用してサーバのroot権限が乗っ取られています.侵入者はこのサーバを踏み台にして,更に別のサーバ(学外サーバを含む)に対してパスワードクラックを仕掛けています.また,乗っ取ったサーバにフィッシング詐欺サイトを生成し,特定の会社を騙ったメールを送りつけ,この偽サイトに誘導するという事件まで起こりました.

センターでは対処を検討中ですが,まずは下記を参考にして,自分の管理する サーバの中に脆弱なパスワードを持つものがないか確認して頂きたいと思います.(卒業生のアカウントがクラックされたケースもありましたので,隅々まで確認してください)

クラックされたことが分かった場合

- 直ちにネットワークケーブルを抜き,センターにご連絡ください.

- rebootすると痕跡が消えてしまうことがあるので,ケーブルを抜いた後rebootしないように気をつけてください.

- 本学の内部からではなく,外部から行われた行為であることを可能な限り証明したいので,ログなど証拠となるものの保存にご協力ください.

パスワード設定時の注意点

- 安易なパスワードを避ける.単語,地名,人名やその逆つづり,それらの前後に数字を付加したものなどは安易なパスワードである.

- 文字数を多くする.できれば7文字以上.

- 文字種を多くする.英小文字だけでなく,大文字,数字,特殊文字を入れる.

- 定期的にパスワードを変更する.

良いパスワードの例(自分にとって覚えやすく他人にとって分かりにくいもの)

- 2つの単語を連結して,間に数字などを入れる.

- 例:「所在地」「内線番号」「略称」を組み合わせた場合 → tempaku66<:!>39imc

- 好きな文章を考えてその単語列の頭文字を並べて間に数字を入れる.

(日本語であれば好きな文章をアルファベットに置き換えるとよい)- 例1:「計算機センター」 → kei3ki1000ta

- 例2:「世界に一つだけの花」 → seka!2h!to2dakeno87

※ 自分なりにアレンジすることが重要です!

悪いパスワードの例

- ログイン名そのままのもの.大文字にしても,繰り返してもダメ.

- 自分,配偶者,子供,両親,ペット,親しい友人や同僚の名前.

- 好きなキャラクタや上司の名前.よくある人名.

- 利用しているOSの名前,コンピュータのホスト名.

- 自分の誕生日,電話番号,運転免許証番号,健康保険証の番号または一部, 容易に入手できる自分に関する情報.

- 英語の辞書にある言葉,外国語の辞書にある言葉.

- 地名,固有名詞.

- 全て同じ文字,キーボードの文字の並びをそのまま綴ったもの(qwerty,qawsedrfなど)

出典:「情報セキュリティ辞典」,土屋範久 監修,共立出版

サーバ運用時の注意点

- メールサーバまたはウェブサーバとして利用するだけの場合(= 遠隔ログインが不要の場合)は,sshd / rshd / telnetd を起動しない.

- sshd を起動しておく場合は,

| PermitRootLogin no PermitEmptyPasswords no |

の設定をして,root でのログインと,空パスワードでのログインを禁止 しておくこと.加えて,

| PasswordAuthentication no |

の設定をして,パスワード認証を禁止し,公開鍵認証のみに限定しておくと更に良い.

- telnet, ssh, mail, WWW, その他の公開サービス(学内向けおよび学外向け)を行っているサーバ類のログは取っておく.